Pentest oder Schwachstellenscan? IT-Sicherheitsanalyse für Entscheider

IT-Leiter*innen und IT-Entscheider*innen stehen häufig vor derselben Herausforderung: Die eigene IT-Infrastruktur muss sicherer werden – aber welches Prüfverfahren ist dafür das richtige? Die Einführung der NIS2-Richtlinie und verschärfte Anforderungen machen eine professionelle IT-Sicherheitsanalyse zur Pflichtaufgabe.

Dabei stellt sich oft die Frage: Reicht ein automatisierter Schwachstellenscan aus oder ist ein Penetrationstest (Pentest) notwendig? Beide Methoden sind elementar für das Vulnerability Management, verfolgen jedoch unterschiedliche Ziele innerhalb der Risikominimierung.

Was ist ein Schwachstellenscan? (Vulnerability Scan)

Ein Schwachstellenscan ist eine automatisierte IT-Sicherheitsprüfung, die Netzwerke und Systeme auf bekannte Sicherheitslücken untersucht. Spezialisierte Vulnerability Management Tools analysieren dabei Server, Anwendungen oder Endgeräte und gleichen diese mit Datenbanken ab.

Technische Funktionsweise

- Erkennung aktiver Systeme und Dienste: Identifikation erreichbarer Systeme und der darauf laufenden Anwendungen.

- Versions- und Konfigurationsanalyse: Analyse von Softwareständen und sicherheitsrelevanten Einstellungen.

- Abgleich mit bekannten Schwachstellen: Prüfung gegen aktuelle Schwachstellendatenbanken.

- Bewertung und Priorisierung: Einstufung der Ergebnisse nach standardisierten Risikokriterien, häufig über CVSS-Scores.

Die Basis für Ihr Vulnerability Management

Regelmäßige Scans sind das Rückgrat für ein kontinuierliches Schwachstellenmanagement. Sie liefern eine breite Bestandsaufnahme und sind ideal, um Compliance-Vorgaben kosteneffizient zu erfüllen. Die Grenze liegt jedoch in der Automatisierung: Ein Scan prüft nur, ob eine Lücke existiert, nicht ob sie tatsächlich ausnutzbar ist.

Was ist ein Penetrationstest (Pentest)?

Ein Penetrationstest (Pentest) ist eine manuelle, praxisorientierte Sicherheitsprüfung. Er simuliert gezielt das Vorgehen realer Angreifer*innen, um Schwachstellen aktiv auszunutzen und deren tatsächliches Risiko zu bewerten.

Methodisch strukturierter Ansatz

- Informationsbeschaffung: Gezieltes Sammeln technischer Details über Systeme und Anwendungen.

- Identifikation möglicher Angriffswege: Analyse von Architektur, Konfiguration und Logik aus Angreifersicht.

- Gezielte Angriffssimulation: Aktives Testen der tatsächlichen Ausnutzbarkeit von Schwachstellen.

- Bewertung und Handlungsempfehlungen: Dokumentation der Ergebnisse und Ableitung konkreter Maßnahmen.

Ein professioneller Pentest Service beantwortet geschäftskritische Fragen:

- Können Angreifer tatsächlich in das Kernnetzwerk vordringen?

- Welche Daten sind bei einem gezielten Angriff gefährdet?

- Greifen die vorhandenen Detektions-Maßnahmen (SIEM/SOC)?

Man unterscheidet hierbei zwischen Blackbox- (kein Vorwissen), Greybox- und Whitebox-Tests (voller Einblick) – je nachdem, wie tief die Sicherheitsprüfung gehen soll. Darüber hinaus gibt es spezialisierte Varianten wie Web-Application-Pentests oder Cloud-Security-Tests.

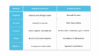

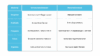

Der direkte Vergleich

Schwachstellenscan vs. Pentest

Ein Schwachstellenscan ist ideal für:

- einen (schnellen) Überblick über Ihre IT-Umgebung

- die kontinuierliche Überwachung Ihrer Systeme

- die Erfüllung von Compliance-Vorgaben

- den Aufbau eines Vulnerability Management Prozesses

Er ist das Rückgrat einer modernen, präventiven IT-Security-Strategie.

Der Penetrationstest ist richtig für:

- die Absicherung geschäftskritischer Anwendungen

- IT-Sicherheitsaudits oder Zertifizierungen (z.B. vor Go-Live neuer Systeme)

- die Prüfung komplexer Architekturen oder Systeme mit hohem Schutzbedarf

- die Simulation gezielter Cyber-Angriffe

Insbesondere für exponierte Systeme mit hohem Schutzbedarf ist ein Penetrationstest unverzichtbar.

Strategische Empfehlung: Warum Sie beides brauchen

In der deutschen IT-Landschaft hat sich das Modell der „Defense in Depth“ bewährt. Ein modernes Security Testing kombiniert beide Welten:

- Kontinuierliche Scans: Um täglich neue Lücken in der Software-Landschaft zu finden.

- Regelmäßige Pentests: Mindestens 1x jährlich, um die Wirksamkeit der Sicherheitsarchitektur ganzheitlich zu prüfen.

- Vulnerability Management Prozess: Ein sauberer Workflow, um die gefundenen Ergebnisse effizient abzuarbeiten.

Häufige Fragen aus der IT-Praxis

Ersetzt eine Schwachstellenanalyse den Penetrationtest?

Nein. Das BSI (Bundesamt für Sicherheit in der Informationstechnik) empfiehlt für kritische Systeme ausdrücklich eine Kombination. Ein Scan findet die „Masse“, der Pentest die „Klasse“ der Schwachstellen.

Ist ein Penetrationstest für NIS2 verpflichtend?

Die NIS2-Richtlinie fordert den „Nachweis der Wirksamkeit der Risikomanagementmaßnahmen“. Ein Pentest gilt hierbei als Goldstandard, um diese Wirksamkeit gegenüber Auditoren nachzuweisen. Alles Infos zu NIS2 auf der Seite des BSI.

Welche offiziellen Standards gelten für Penetrationstests in Deutschland?

In Deutschland definiert das Bundesamt für Sicherheit in der Informationstechnik (BSI) die methodischen Grundlagen. Ein professioneller Pentest sollte sich stets an den Empfehlungen des BSI-Leitfadens für Penetrationstests orientieren, um eine vergleichbare und hohe Prüfqualität sicherzustellen.

Ist der CVSS-Score ein anerkannter Standard in Deutschland?

Ja, der CVSS-Score ist auch in Deutschland die maßgebliche Metrik. Er wird vom BSI sowie in internationalen Standards (wie ISO 27001) genutzt, um Sicherheitsrisiken objektiv vergleichbar zu machen. Für IT-Entscheider dient er als essenzielle Entscheidungshilfe bei der Priorisierung von Patch-Management und Sicherheitsmaßnahmen.

Auf einen Blick: Die richtige Strategie für Ihre IT-Security

Die Wahl zwischen Schwachstellencheck und Penetrationstest ist kein Entweder-oder, sondern eine Frage der Zielsetzung. Während der automatisierte Scan die notwendige Basis für ein kontinuierliches Vulnerability Management schafft, liefert der manuelle Pentest die entscheidende Tiefe für geschäftskritische Systeme. In einem modernen Sicherheitskonzept greifen beide Verfahren ineinander, um eine lückenlose IT-Sicherheitsanalyse zu gewährleisten und regulatorische Anforderungen wie NIS2 rechtssicher zu erfüllen.